Делегируем поддомен другому DNS серверу

DNS 27-08-2021, 17:32 sobir 3 498 0

В большинстве случаев, конфигурация DNS для домена включает файл зоны и обрабатывается авторитетным сервером имен.

Иногда может возникнуть необходимость делегировать субдомен другим серверам имен.

$TTL 3600

$ORIGIN domain.com.

@ IN SOA ns1.nameserver.com. admin.nameserver.com. (

2017090101 ; Serial

10800 ; Refresh

1800 ; Retry

1209600 ; Expire

3600 ; Negative Cache TTL

)

@ IN NS ns1.nameserver.com.

@ IN NS ns2.nameserver.com.

@ IN A 1.2.3.4

www IN A 1.2.3.4

$ORIGIN ext.domain.com.

@ IN NS ns1.anothernameserver.com.

@ IN NS ns2.anothernameserver.com.

Файл зоны определяет для домена domain.com авторитетные серверы имен ns1.nameserver.com и ns2.nameserver.com. Зона включает также конфигурацию для имени www, например.

Затем он устанавливает для поддомена ext.domain.com авторитетные серверы имен ns1.anothernameserver.com и ns2.anothernameserver.com.

Когда клиент запрашивает test.ext.domain.com, он сначала связывается с ns1.nameserver.com или ns2.nameserver.com, поскольку они являются официальными серверами имен для зоны domain.com.

Сервер имен возвращает ns1.anothernameserver.com и ns2.anothernameserver.com в качестве полномочных серверов имен для разрешения подзоны ext.domain.com.

Таким образом, клиент связывается с одним из этих двух серверов имен, который вернет IP-адрес для test.ext.domain.com.

Установка и настройка первичного сервера доменных имен BIND....

ПодробнееНастройка обслуживания нескольких сайтов на одном веб сервере NGINX....

ПодробнееПоднимаем VPN сервер OpenConnect (ocserv) в контейнере Docker с аутентификацией пользователей из Microsoft...

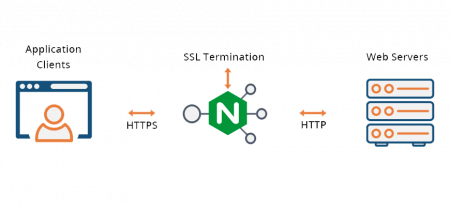

ПодробнееНастраиваем обратный прокси сервер NGINX с SSL-терминацией и генерируем бесплатные валидные сертификаты SSL...

ПодробнееНастраиваем связку NGINX + Apache с mod_rewrite + PHP-FPM....

ПодробнееАнализируем трафик с использованием стандартных утилит в Windows и Linux....

ПодробнееНовые комментарии

Цитата: FidoNet Цитата: sobir Цитата: FidoNet Спасибо за статью. Остальные

Цитата: sobir Цитата: FidoNet Спасибо за статью. Остальные статьи что находил

Цитата: FidoNet Цитата: sobir Цитата: FidoNet Можт быть дело в

Цитата: sobir Цитата: FidoNet Можт быть дело в dnsmasq.service? Ошибка Failed

Цитата: FidoNet Цитата: sobir Цитата: FidoNet Спасибо за статью. Остальные

Можт быть дело в dnsmasq.service? Ошибка Failed to set DNS configuration: Unit

Какой дистрибутив Linux вы часто используете?

Календарь

| « Октябрь 2025 » | ||||||

|---|---|---|---|---|---|---|

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 | 31 | ||