Предоставляем ограниченный доступ к бакету AWS S3 и MinIO

Cloud 22-07-2023, 10:54 sobir 4 278 0

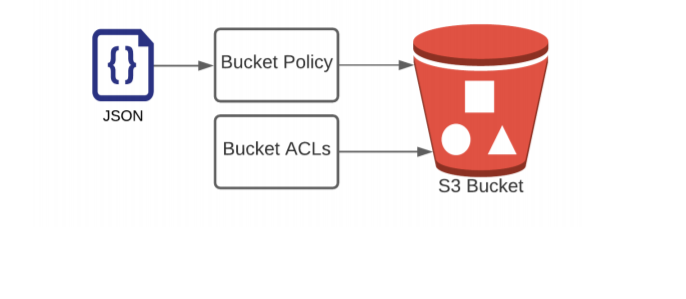

Хранилища S3 в Amazon Web Services (AWS) и MinIO предоставляют удобное хранение и управление данными в облаке. Оба сервиса поддерживают управление доступом с помощью политик, которые определяют разрешенные действия для различных субъектов.

Пример 1: Ограниченный доступ к хранилищу и объектам в AWS S3

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

"s3:PutObject",

"s3:GetObject",

"s3:ListBucket"

],

"Resource": [

"arn:aws:s3:::your-bucket",

"arn:aws:s3:::your-bucket/*"

]

}

]

}В данном примере определена политика с названием "VisualEditor0" для хранилища S3 в Amazon Web Services (AWS). Политика позволяет определенному субъекту выполнять следующие действия:

- s3:PutObject: Загрузка (добавление) объектов в хранилище.

- s3:GetObject: Получение (чтение) объектов из хранилища.

- s3:ListBucket: Получение списка объектов в корне хранилища.

Для выполнения этих действий, субъекту необходимо обладать правами на доступ к ресурсу с Amazon Resource Name (ARN) "arn:aws:s3:::your-bucket", что означает доступ к самому хранилищу (бакету), и к ресурсам с ARN "arn:aws:s3:::your-bucket/*", что означает доступ ко всем объектам внутри хранилища (бакета).

Пример 2: Полный доступ к хранилищу и объектам в MinIO

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:*"

],

"Resource": [

"arn:aws:s3:::your-bucket/*"

]

}

]

}

В данном примере определена политика для хранилища MinIO. Политика предоставляет субъекту полный доступ ко всем действиям (s3:*) над объектами, находящимися в хранилище с ARN "arn:aws:s3:::your-bucket/*".

Это политика дает возможность субъекту выполнять все возможные действия в хранилище (бакете) и над его содержимым.

Заключение

Оба приведенных примера демонстрируют, как использовать JSON политики для управления доступом к хранилищу S3 в Amazon Web Services (AWS) и MinIO. Ограниченные политики предоставляют только необходимые права, в то время как полные политики дают субъектам широкий доступ.

При использовании таких политик необходимо быть внимательными и устанавливать минимальные права доступа для каждого субъекта, чтобы обеспечить безопасность данных и защитить хранилище от несанкционированного доступа.

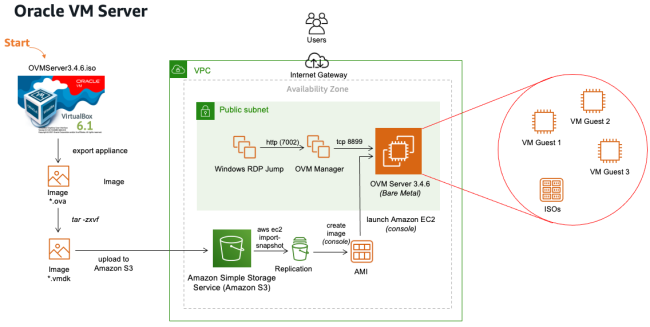

Вкратце рассмотрим процесс миграции локальной виртуальной машины с операционной системой GNU/Linux из...

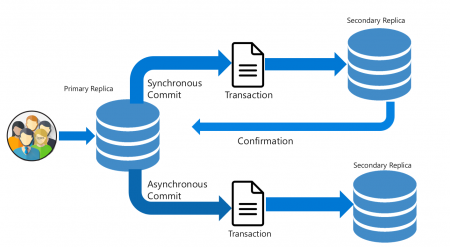

ПодробнееПредоставляем доступ пользователю для чтения в репликационной базе данных....

ПодробнееСоздание простого сетевого хранилища данных NFS....

ПодробнееОграничиваем доступ группе пользователей по протоколу SFTP и создадим синонимы директорий в дереве файловой...

ПодробнееКак быстро проверить доступность портов узла по протоколу TCP и UDP в Linux?...

ПодробнееУправление сетью с помощью NetworkManager в CentOS 8 / RHEL 8....

ПодробнееНовые комментарии

Цитата: FidoNet Цитата: sobir Цитата: FidoNet Спасибо за статью. Остальные

Цитата: sobir Цитата: FidoNet Спасибо за статью. Остальные статьи что находил

Цитата: FidoNet Цитата: sobir Цитата: FidoNet Можт быть дело в

Цитата: sobir Цитата: FidoNet Можт быть дело в dnsmasq.service? Ошибка Failed

Цитата: FidoNet Цитата: sobir Цитата: FidoNet Спасибо за статью. Остальные

Можт быть дело в dnsmasq.service? Ошибка Failed to set DNS configuration: Unit

Какой дистрибутив Linux вы часто используете?

Календарь

| « Январь 2026 » | ||||||

|---|---|---|---|---|---|---|

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 | |